Mikromimari Veri Örnekleme (MDS) güvenlik açığı açıklandı

Mikromimari Veri Örnekleme(Microarchitectural Data Sampling) ( MDS ), CPU tarafında bir güvenlik açığıdır. Intel'e(Intel) göre , CPU'sunun(CPU) bilgisayar korsanları tarafından istismar edilebilecek bazı gevşek noktaları var. Bu, CPU(CPU) dahili arabelleklerinde saklanan çok kısa vadeli verileri okuyabilmek için CPU'nun(CPU) kontrolünü ele geçirmek anlamına gelir . Nasıl çalıştığını görelim. Ayrıca, sisteminizin bu ZombieLoad( ZombieLoad) istismarından etkilenip etkilenmediğini nasıl öğreneceğimizi de söyleyeceğiz .

MDS – Mikromimari Veri Örnekleme(MDS – Microarchitectural Data Sampling)

Modern Intel işlemciler, dahili arabelleklerinde veri depolama kullanır, veriler işlemcinin önbelleğine ve önbelleğinden gönderilir. İşlemcilerin dahili arabellekleri, hesaplama süresini kısaltmak için kullanılır. İşlemci zamanından bu tasarruf için, işlemcilerden gelen veriler önce Intel(Intel) gibi bir işlemcide yerleşik dahili bellekte depolanır . Veriler şu biçimdedir: TIME, DATA ve IF_VALID sütunları. Bir veri parçasının belirli bir zamanda hala geçerli olup olmadığından emin olmaktır. Bu, diğer bellenim veya bilgisayardaki diğer herhangi bir yazılımla kullanım için CPU önbelleğine aktarılır .

Mikromimari veri örnekleme ( MDS ) güvenlik açığı, bilgisayar korsanlarının işlemcinin ultra küçük arabelleklerinden gerçek zamanlı olarak veri çaldığı bir yöntemdir. Her bilgisayar oturumunda, veriler filtrelerle ( TIME , DATA , IF_VALID ) bu mini önbelleklerde saklanır. Çok hızlı değişmeye devam ediyorlar, çalındığı zaman değeri ( geçerliliği(validity) de) değişiyor. Yine de bilgisayar korsanları, işlemci filtreleri/bellek içindeki veriler değişse bile verileri kullanabilir ve makinenin kontrolünü tamamen ele geçirmelerine olanak tanır. Belli değil. Bilgisayar korsanı, işlemcideki mini arabelleklerden herhangi bir şifreleme anahtarı veya diğer yararlı verileri aldığında sorunlar başlar.(Problems)

Yukarıdakileri yeniden ifade etmek gerekirse, bilgisayar korsanları, depolanan verilerin ömrü son derece kısa olsa bile veri toplayabilir. Daha önce de belirtildiği gibi, veriler değişmeye devam ediyor, bu nedenle bilgisayar korsanlarının hızlı olması gerekiyor.

Mikromimari Veri Örneklemesinden(Microarchitectural Data Sampling) ( MDS ) Kaynaklanan Riskler

Mikromimari Veri Örnekleme(Microarchitectural Data Sampling) ( MDS ) şifreleme anahtarlarını ele verebilir ve böylece dosyalar ve klasörler üzerinde kontrol sahibi olabilir. MDS şifreleri de verebilir. Güvenliği ihlal edilirse, bilgisayar Fidye Yazılımı durumunda olduğu gibi tuğlalanabilir(Ransomware) .

Kötü niyetli aktörler, işlemci belleğine girdiklerinde diğer programlardan ve uygulamalardan veri alabilirler. Şifreleme anahtarlarına sahip olduklarında RAM(RAM) verilerini elde etmek zor değildir. Bilgisayar korsanları, işlemci bilgilerine erişmek için kötü niyetli olarak tasarlanmış web sayfalarını veya programları kullanır.

Hepsinden kötüsü(Worst) , güvenliği ihlal edilmiş bir bilgisayarın, güvenliğinin ihlal edildiğini bilmeden yapamamasıdır. MDS saldırısı, günlükte hiçbir şey bırakmaz ve bilgisayar veya ağ üzerinde herhangi bir ayak izi bırakmaz, bu nedenle herhangi birinin onu algılama olasılığı çok daha azdır.

MDS güvenlik açıklarının türleri

Şu an itibariyle, mikromimarinin dört çeşidi tespit edildi:

- Mikromimari Yük Portu Veri Örneklemesi(Load Port Data Sampling)

- Mikromimari Depo Tampon Veri Örneklemesi(Microarchitectural Store Buffer Data Sampling)

- Mikromimari Dolgu Tampon Veri Örneklemesi(Microarchitectural Fill Buffer Data Sampling) ve

- Mikromimari Veri Örneklemesi Önbelleğe Alınamayan(Microarchitectural Data Sampling Uncacheable) Örnekleme

Bu, bir güvenlik açığının bulunduğu ve tüm işletim sistemi üreticileri ve diğerleri kullanıcıları için bir yama geliştirene kadar gizli tutulduğu en uzun (bir yıllık) dönemdi.

Bazı kullanıcılar, MDS'ye(MDS) karşı koruma sağlamak için neden hiper iş parçacığını devre dışı bırakamadıklarını sorguladı . Cevap, hiper iş parçacığının devre dışı bırakılmasının herhangi bir koruma sağlamamasıdır. Hiper iş parçacığını devre dışı bırakmak bilgisayarları yavaşlatır. Olası MDS(MDS) saldırılarına karşı koymak için daha yeni(Newer) donanımlar oluşturuluyor .

Bilgisayarınız MDS'ye karşı savunmasız mı?

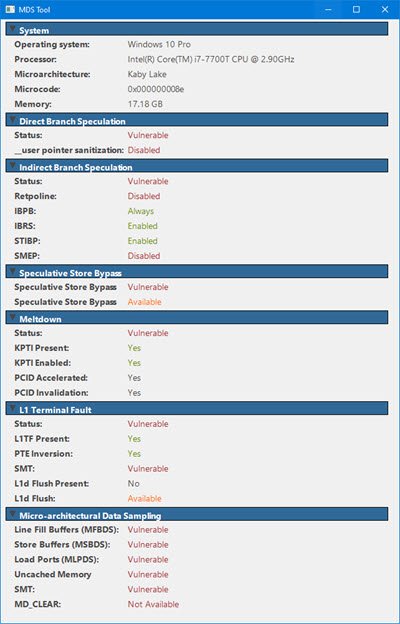

(Verify)Sisteminizin savunmasız olup olmadığını doğrulayın . MDS Aracını (MDS Tool)mdsattacks.com adresinden indirin . Orada birçok başka bilgi edineceksiniz.

Bilgisayarlar MDS'den nasıl korunur?

Hemen hemen tüm işletim sistemleri , güvenlik açığını uzak tutmak için Intel mikro koduna ek olarak kullanılması gereken bir yama yayınladı . Windows işletim sisteminde(Windows OS) , Salı(Tuesday) güncellemelerinin çoğu bilgisayara yamalı olduğu söyleniyor. Bu, işletim sistemi yamalarında yerleşik olarak bulunan Intel koduyla birlikte mikromimari örneklemenin ( (Intel)MDS ) bilgisayarlarınızı tehlikeye atmasını önlemek için yeterli olmalıdır.

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Bilgisayar(lar)ınızı güncel tutun. BIOS'unuzu güncelleyin(Update your BIOS) ve işlemciniz için en son aygıt sürücüsünü (download the latest device driver)Intel web sitesinden indirin.

Bu güvenlik açığı, Microsoft(Microsoft) tarafından Windows işletim sistemleri serisi için düzeltilmiştir . macOS da 15 Mayıs(May 15th) 2019'da bir yama aldı. Linux yamaları hazırladı ancak Mikromimari Veri Örneklemesi(Microarchitecture Data Sampling) ( MDS ) için ayrıca indirilmesi gerekiyor.

Related posts

igfxEM module, Windows 10'te çalışma hatasını durdurdu

Intel Thunderbolt Dock software Windows 10 üzerinde çalışmıyor

Hyper-threading nedir ve nasıl çalışır?

Intel Dual Band Wireless-AC 7260 adaptörü bağlantıyı kesmeye devam ediyor

Igfxem.exe application HATA - Hafıza okunamadı

Windows 10'da Fix ESRV.exe Application Error 0xc0000142

Windows 10'te Nasıl Etkinleştirilir veya Disable Intel TSX capability

Review Intel Core i5-10600K: Olağanüstü bir mid-range processor!

ASUS Transformer Book T300 Chi İncelemesi - Güzel Görünüm Intel Core M CPU ile Tanışıyor

Intel Core i5-12600K incelemesi: Bu yılın en iyi orta sınıf oyun CPU'su?

Intel İşlemci (CPU) Nasıl Hız Aşırtma Yapılır

Setup.xml ayrıştırılamadı - Intel Software Installer error

Intel ağ kartlarına sahip Windows dizüstü bilgisayarlarda ve tabletlerde WiFi hızınızı ikiye katlayın

Troubleshoot Intel Graphics Drivers Windows 10'da Sorunlar

Intel'in E-Çekirdekleri ve P-Çekirdekleri nelerdir?

12. Nesil Intel Core işlemcilerde Windows 11 ve Windows 10

yüklü sürücü varlık bu bilgisayar için doğrulanmamış

AMD vs Intel - Ana farklar nelerdir?

Intel Extreme Tuning Utility, FLOOCTLOCK CPU, Memory & Bus speeds

Intel Processor Diagnostics Tool kullanarak işlemcinizi test edin